小伙伴们好,我是Guide哥!坚信很多人对认证受权层面都没有非常掌握,分不清Session认证、JWT及其 Cookie 这种定义。因此,依据我根据日老对这一部分学习培训早已在工程项目中的具体应用汇总了这8 个有关的问题同时另附了详尽的回应(这篇文章很晚才发的缘故)。

全部问题如下所示,逐渐看回答以前何不自身测试一下自身到底能回应好多个。

ps:一部分问题实际上我还在以前写JWT有关的文章内容的情况下早已提及过去了,看了的好朋友看一下自身你是否还记得不?

1. 认证 (Authentication) 和受权 (Authorization)的区别是什么?这是一个绝大部分人都是会搞混的问题。

最先先从读音上去了解这两个专有名词,很多人都是把它俩的读音弄混,因此我建议你先先去查一查这两个英语单词究竟该怎么读,她们的主要含意是什么。

说简单便是:

认证 (Authentication): 你是谁呀。

受权 (Authorization): 您有管理权限做什么。

略微宣布点(唠叨点)的观点便是:

- Authentication(认证) 是检验您的身分的凭证(例如用户名/用户ID和登陆密码),根据这一凭证,系统软件得到了解你就是你,换句话说系统软件存有这个用户。因此,Authentication 被称作真实身份/用户认证。

- Authorization(受权) 产生在 Authentication(认证) 以后。受权嘛,光看含意大伙儿应当就搞清楚,它关键执掌大家浏览操作系统的管理权限。例如有一些特殊資源只有具备特殊管理权限的优秀人才能浏览例如admin,有一些对服务器资源实际操作例如删掉、加上、升级只有特殊优秀人才具备。

这两个一般在人们的体系中被结合在一起应用,目地也是为了更好地维护大家系统软件的安全系数。

2. 什么是Cookie ? Cookie的功效是什么?怎样在服务器端应用 Cookie ?

2.1 什么是Cookie ? Cookie的功效是什么?

Cookie 和 Session全是用于追踪电脑浏览器用户真实身份的对话方法,可是二者的应用领域不太一样。

wiki百科是如此界定 Cookie 的:Cookies是一些网址为了更好地鉴别用户真实身份而存储在用户当地终端设备上的数据信息(通常通过数据加密)。简易而言: Cookie 储放在手机客户端,一般用于储存用户信息内容。

下边是 Cookie 的一些运用实例:

- 我们在 Cookie 中储存早已登陆过的用户信息内容,下次访问网址的情况下网页页面可以全自动帮你登陆的一些基本信息给填了。此外,Cookie 还能储存用户首选项,主题风格和别的设定信息内容。

- 应用Cookie 储存 session 或是 token ,向后面推送要求的过程中携带 Cookie,那样后面就能得到session或是token了。那样就能纪录用户现阶段的情况了,由于 HTTP 协议书是无状态的。

- Cookie 还能够用于纪录和剖析用户个人行为。举个简便的事例你在网络购物的情况下,由于HTTP协议书是沒有情况的,假如网络服务器要想获得你在某一网页的滞留情况或是看过什么产品,一种常见的建立方法是将那些信息内容储放在Cookie

2.2 怎样在服务器端应用 Cookie 呢?

这一部分內容参照:https://attacomsian.com/blog/cookies-spring-boot,大量怎样在Spring Boot中应用Cookie 的主要内容可以查阅这篇文章。

1)设定cookie回到给手机客户端

2) 应用Spring架构给予的@CookieValue注释获得特殊的 cookie的值

3) 载入全部的 Cookie 值

3. Cookie 和 Session 有什么不同?怎么使用Session开展身份认证?

Session 的首要功效是根据服务器端纪录用户的状态。 典型性的情景是加入购物车,如果你要选择商品到加入购物车的情况下,系统软件不清楚是哪个用户实际操作的,由于 HTTP 协议书是无状态的。服务器端给指定的用户建立特殊的 Session 以后就可以标志这一用户而且追踪这一用户了。

Cookie 数据信息保留在客户端(电脑浏览器端),Session 数据信息保留在服务器端。相对而言 Session 安全系数更高一些。假如应用 Cookie 的一些比较敏感信息不必载入 Cookie 中,最好是能将 Cookie 信息数据加密随后应用到的过程中再去服务器端破译。

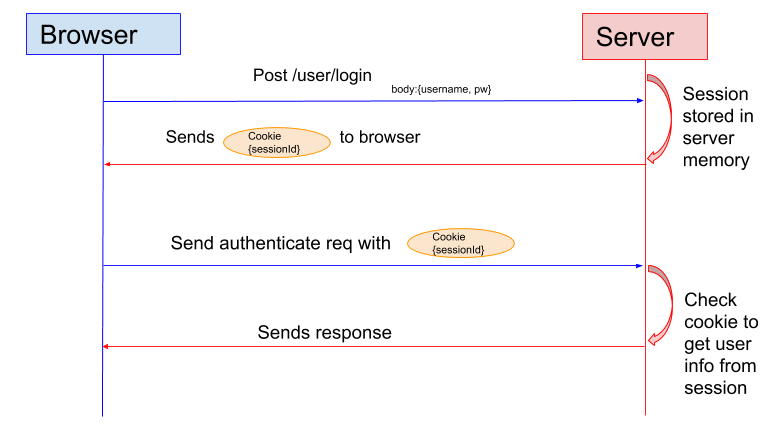

那麼,怎么使用Session开展身份认证?

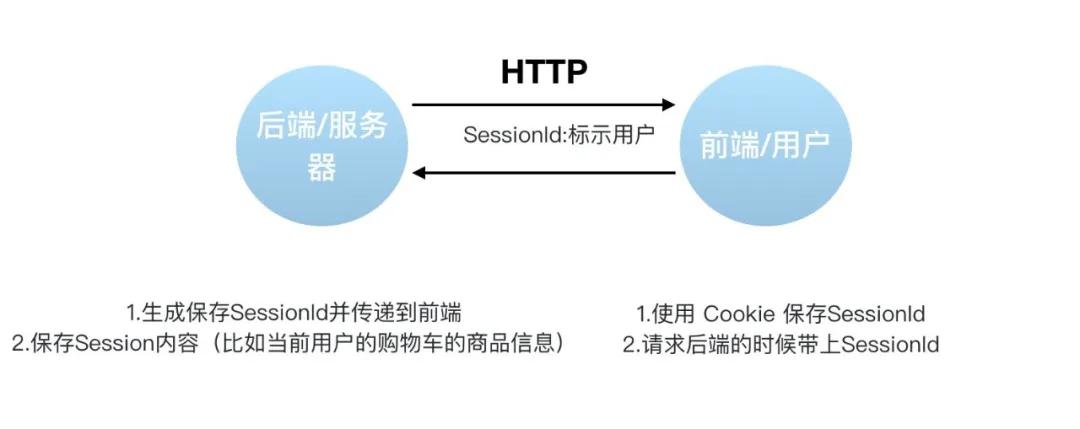

许多情况下我们是根据 SessionID 来完成特殊的用户,SessionID 一般会挑选储放在 Redis 中。举例说明:用户取得成功登录系统软件,随后返回给客户端具备 SessionID 的 Cookie,当用户向后面进行要求的过程中会把 SessionID 携带,那样后面就了解你的真实身份状态了。有关这类验证方法更详尽的流程如下所示:

Session Based Authentication flow

- 用户向服务器推送用户名和登陆密码用以登录系统软件。

- 服务器认证成功后,服务器为用户建立一个 Session,并将 Session信息储存 起來。

- 服务器向用户返回一个 SessionID,载入用户的 Cookie。

- 当用户维持登陆状态时,Cookie 将与每一个后面要求一起被推送出来。

- 服务器可以将存放在 Cookie 上的 Session ID 与储存在存储空间中或是数据库查询中的 Session 信息开展较为,以认证用户的真实身份,返回给用户客户端回应信息的过程中会附加用户现阶段的状态。

应用 Session 的过程中必须留意下边这几个点:

- 依靠Session的重要业务流程一定要保证客户端打开了Cookie。

- 留意Session的到期時间

花了个图简易汇总了一下Session验证涵盖的一些物品。

此外,Spring Session给予了一种跨好几个应用软件或案例管理方法用户对话信息的体制。假如想深入分析可以检查下边2~3篇很好的文章内容:

- Getting Started with Spring Session

- Guide to Spring Session

- Sticky Sessions with Spring Session & Redis

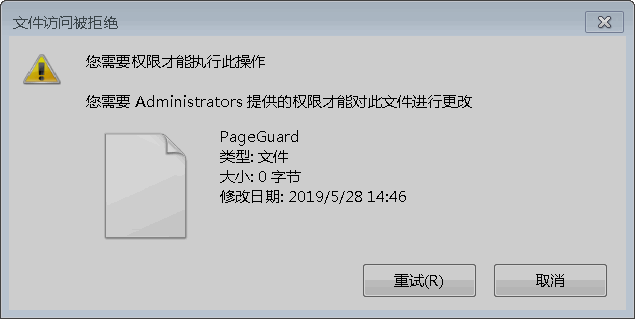

4.要是没有Cookie得话Session还能用吗?这也是一道传统的面试问题!

一般是根据 Cookie 来储存 SessionID ,倘若你应用了 Cookie 储存 SessionID的计划方案得话, 假如客户端禁止使用了Cookie,那麼Seesion就没法正常的工作中。

可是,并非沒有 Cookie 以后就不能用 Session 了,例如你能将SessionID放到要求的 url 里边https://javaguide.cn/?session_id=xxx 。这类计划方案得话行得通,可是安全系数和用户体验感减少。自然,为了你还可以对 SessionID 开展一次数据加密以后再传到后面。

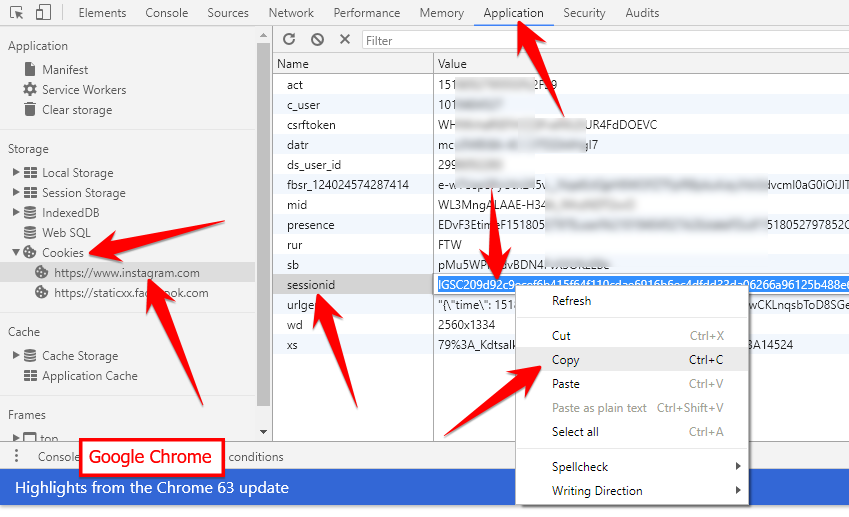

5.为何Cookie 没法避免CSRF进攻,而token可以?

CSRF(Cross Site Request Forgery)一般被翻泽为 跨站要求仿冒 。那麼什么叫 跨站要求仿冒 呢?说简易用你的身分去推送一些对我不友善的要求。举个简便的事例:

小壮登陆了某个人网上银行,他走进了网银的贴子区,见到一个文下边有一个连接写着“科学合理投资理财,年盈利率过万”,小壮好奇心的点开这一连接,結果察觉自己的帐户少了10000元。这也是这样呢?原先网络黑客在连接藏有了一个要求,这一要求立即运用小壮的真实身份给金融机构推送了一个转帐要求,也就是根据你的 Cookie 向金融机构发出请求。

科学合理投资理财,年盈利率过万

上边也提起过,开展Session 验证的情况下,大家一般应用 Cookie 来储存 SessionId,在我们登录后后面转化成一个SessionId放到Cookie中返回给客户端,服务器端根据Redis或是别的储存专用工具纪录储存着这一Sessionid,客户端登陆之后每一次要求都是会携带这一SessionId,服务器端根据这一SessionId来标识你这个人。假如他人根据 cookie取得了 SessionId 后就可以替代你的真实身份浏览系统软件了。

Session 验证中 Cookie 中的 SessionId是由电脑浏览器发送至服务器端的,依靠这一特点,网络攻击就可以借助让用户点错进攻连接,做到进攻实际效果。

可是,大家应用 token 得话就不可能出现这个问题,在大家登录成功得到 token 以后,一般会挑选储放在 local storage 中。随后我们在前面根据某种方法会给每一个发至后端要求再加上这一 token,那样就不可能发生 CSRF 系统漏洞的问题。由于,即使有一个你点一下了不法连接推送了要求到服务器端,这一非法请求是不易带上 token 的,因此这一要求将是不法的。

必须留意的是无论是 Cookie 或是 token 都难以防止跨站脚本攻击(Cross Site Scripting)XSS。

“跨站脚本攻击(Cross Site Scripting)简称为 CSS 但这会与重叠css样式表(Cascading Style Sheets,CSS)的简称搞混。因而,有些人将跨站脚本攻击简称为XSS。” XSS中网络攻击会用多种方法将恶意程序引入到别的用户的界面中。就可以根据脚本制作盗取信息例如cookie。

6. 什么叫 Token?什么是 JWT?怎样根据Token开展身份认证?我们在上一个问题中讨论了应用 Session 来辨别用户的真实身份,而且得出了好多个 Spring Session 的案例分析。 我们知道 Session 信息必须储存一份在服务器端。这类方法会产生一些不便,例如必须大家确保储存 Session 信息服务器的易用性、不适宜手机端(依靠Cookie)这些。

是否有一种不用自身储放 Session 信息就能完成身份认证的方法呢?应用 Token 就可以!JWT (JSON Web Token) 便是这类形式的完成,根据这些方法服务器端就不用储存 Session 数据信息了,仅用在客户端储存服务器端返回给顾客的 Token 就可以了,扩展性获得提高。

JWT 实质上就一段签字的 JSON 文件格式的数据信息。因为它是含有签字的,因而接受者便可以认证它的真实有效。

下边是 RFC 7519 对 JWT 做的比较宣布的界定。

“JSON Web Token (JWT) is a compact, URL-safe means of representing claims to be transferred between two parties. The claims in a JWT are encoded as a JSON object that is used as the payload of a JSON Web Signature (JWS) structure or as the plaintext of a JSON Web Encryption (JWE) structure, enabling the claims to be digitally signed or integrity protected with a Message Authentication Code (MAC) and/or encrypted. ——JSON Web Token (JWT)” JWT 由 3 一部分组成:

Header :叙述 JWT 的数据库。界定了转化成签字的优化算法及其 Token 的种类。

Payload(负荷):用于储放具体必须传送的数据信息

Signature(签字):服务器根据Payload、Header和一个密匙(secret)应用 Header 里边特定的签字优化算法(默认设置是 HMAC SHA256)转化成。

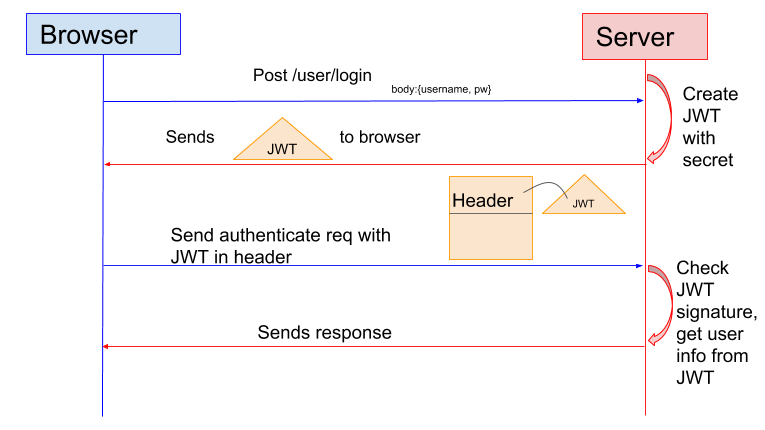

在根据 Token 开展身份认证的的应用软件中,服务器根据Payload、Header和一个密匙(secret)建立动态口令(Token)并将 Token 发给客户端,客户端将 Token 储存在 Cookie 或是 localStorage 里边,之后客户端传出的全部要求都是会带上这一动态口令。你能把它放到 Cookie 里边全自动推送,可是那样不可以跨域请求,因此更强的作法是放到 HTTP Header 的 Authorization字段名中:Authorization: Bearer Token。

Token Based Authentication flow

用户向服务器推送用户名和登陆密码用以登录系统软件。

身份认证服务项目回应并返回了签字的 JWT,上边涵盖了用户到底是谁的內容。

用户之后每一次向后面发要求都是在Header中携带 JWT。

服务器端查验 JWT 并从这当中获得用户有关信息。

7 什么叫OAuth 2.0?OAuth 是一个领域的规范授权协议,关键用于受权第三方应用获得比较有限的管理权限。而 OAuth 2.0是对 OAuth 1.0 的彻底从新设计方案,OAuth 2.0迅速,更易于完成,OAuth 1.0 早已被废旧。敬请见:rfc6749。

事实上它便是一种受权体制,它的最后目标是为第三方应用授予一个有即时性的动态口令 token,促使第三方应用可以利用该动态口令获得有关的資源。

OAuth 2.0 较为常见的情景便是第三方登录,如果你的网址连接了第三方登录的过程中一般便是采用的 OAuth 2.0 协议书。

此外,如今OAuth 2.0也多见于付款情景(微信付款、支付宝付款)和软件开发平台(微信开放平台、阿里开放平台这些)。

微信付款帐户相关主要参数:

8 什么叫 SSO?SSO(Single Sign On)即单点登录说的是客户登陆好几个子系统的在其中一个就有权利浏览与其说相关的其他软件。举例说明我们在登陆了京东金融以后,大家一起也取得成功登陆京东商城的京东超市、京东家电等子系统。

9.SSO与OAuth2.0的差别OAuth 是一个领域的规范授权协议,关键用于受权第三方应用获得比较有限的管理权限。SSO处理的是一个公司的好几个相关的自系统软件的中间的登陆问题例如京东商城集团旗下相关子系统京东金融、京东超市、京东家电这些。

参照https://medium.com/@sherryhsu/session-vs-token-based-authentication-11a6c5ac45e4

https://www.varonis.com/blog/what-is-oauth/

https://tools.ietf.org/html/rfc6749